Uhh chwilę czasu minęło od ostatniego wpisu ,ale niestety nie miałem zbyt wiele czasu oraz tematów ,które mógłbym publikować. No ,ale jednak coś się znalazło, coś co mam nadzieje będzie warte waszej uwagi.Enjoy;).

Jako ,że nadchodzą święta to i twórcy malware’u nie pozostają w tyle. W ostatnim czasie otrzymałem dwa mail’e o charakterze świątecznym zawierające niespodziankę , którą oczywiście nie pozostawiłem bez sprawdzenia;).

Obu kartką przyjrzymy się z osobna ,chociaż tak naprawdę główny .exe w niespodziance jest identyczny to jednak warto wspomnieć o innych różniących aspektach.

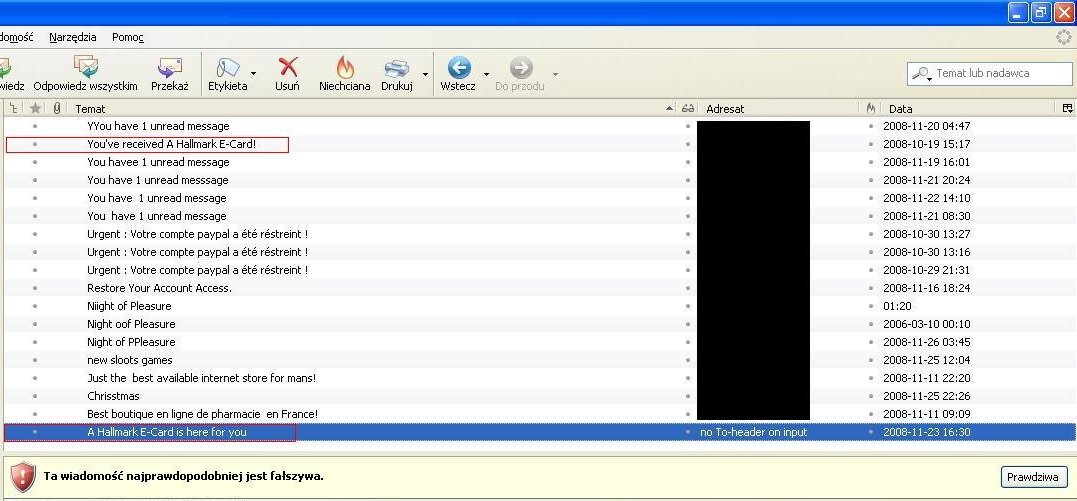

Jako pierwszą weźmy tą otrzymana przeze mnie dnia 19.10.2008r.

Jak widać na screen’e nasz e-card ma obiecujące rozszerzenie;).

Niestety po ściągnięciu card.exe byłem rozczarowany mało świąteczną ikoną:

![]()

jak i mało nastrojowym rezultatem skanowania z VirusTotal:

Antivirus Version Last Update Result

AntiVir - - HEUR/Malware

Authentium - - W32/Trojan-Gypikon-based.NC!Maximus

Avast - - VBS:Malware-gen

AVG - - IRC/BackDoor.Flood

BitDefender - - Backdoor.Zapchast.PE

ClamAV - - Trojan.IRC-Script-126

eSafe - - Win32.IRC.Zapchast.g

F-Prot - - W32/Trojan-Gypikon-based.NC!Maximus

F-Secure - - Backdoor.IRC.Zapchast.g

Fortinet - - REG/HideMirc!tr.bdr

GData - - Backdoor.Zapchast.PE

Ikarus - - Backdoor.Zapchast.PF

K7AntiVirus - - Trojan.Win32.Malware.1

Kaspersky - - Backdoor.IRC.Zapchast.g

McAfee - - Generic BackDoor

Microsoft - - Backdoor:Win32/IRCFlood

NOD32 - - REG/RunKeys.NAA

Panda - - BAT/Autorun.TA

PCTools - - Trojan.mIRC-Based.AM

SecureWeb-Gateway - - Heuristic.Malware

Sophos - - Mal/Zapchas-C

Sunbelt - - mIRC based

Symantec - - IRC.Backdoor.Trojan

TrendMicro - - REG_ZAPCHAST.ED

VBA32 - - BackDoor.IRC.based

VirusBuster - - Trojan.mIRC-Based.AM

Additional information

MD5: d664b7b6db6f76dd421af5d88cd71579

Nie pozostało mi nie innego jak tylko odpalić tego execka:

Huh, znów ktoś się nie postarał ;/ fotografia jak najbardziej znajoma ,ale jak dla mnie klimat bardziej wiosenny niż zimowy, zresztą brak na niej mikołaja ,a tym bardziej blond włosych śnieżynek :D. No trudno. Ale czy to oby na pewno wszystko ?

Aaa wiedziałem ,że prawdziwa niespodzianka dopiero przed nami;).

Myślę ,że ikona jak najbardziej wszystkim znana tylko nazwa procesu nieco inna niż zwykle.

Czy już domyślacie się jaki jest główny cel tego malware’u?

Troche danych technicznych

PEiD: UPX 0.89.6 – 1.02 / 1.05 – 1.24 -> Markus & Laszlo [RAR SFX]

Jak widać jest to SFX packowany UPX’em ,czyli najprawdopodobnie będzie to tzw

„Multi-Component malware”.

Można ,wiec spokojnie tego sfx rozpakować lub zrobić to tak hardcorowo jak ja, czyli po prostu 2kliknać i niech się dzieje;).

No, ale żeby dokładnie sprawdzić co/gdzie jest wypakowywane i uruchamiane odpalmy tego sfx’a pod winrare’m:

Myślę ,że wszystko stało się jasne;)

Tak naprawdę naszą zło wrogą aplikacją jest oskryptowany mirc z odpowiednimi ustawieniami domyślnymi. Tak! tak standardowy mirc bez żadnych modyfikacji, (sprawdzałem binarkę z oryginałem) tworzący z naszej maszyny część botnet’u.

Warto na pewno wspomnieć o paru plikach:

ident.txt zwiera pokaźną listę imion, które są wykorzystywane jako ident oraz nick dla bota.

com.mrc plik zawierający skrypt mIRC’owy do kontroli bot’a (łączenie się z odpowiednim serwerem, dołączanie do kanłów, rozpoznawania bot masterów,itd.)

E-Card z dnia 23.11.2007

Od razu można zauważyć ,że serwer hostujący drugą kartkę jest inny

![]()

jak i sam sposób podania exe jest odmienny. Tym razem ktoś poszedł o krok dalej i nie umieścił linku bezpośrednio do pliku wykonywalnego, a jedynie do strony ,która już zadba ,o to żeby został pobrany odpowiedni plik.

Rzut oka na ruch sieciowy zarejestrowany przez sniffer i wszystko staje się jasne:

Kolejność wywoływanych stron(serwer jest nie aktywny):

http://211.78.51.26/user/images/index.html

http://211.78.51.26/user/images/step2.php

http://211.78.51.26/user/images/step.php

http://211.78.51.26/user/images/your_e-card.gif.exe

Szczerze powiedziawszy liczyłem na coś więcej:P….exploitacja browser’a, przekierowania na totalnie inny serwer, masę zaciemnionych javascriptów, itd.:P, a tu nic z tych rzeczy .Sam musiałem zezwolić IE na pobranie pliku ponieważ polisy bezpieczeństwa nie pozwoliły na pobranie go automatycznie. Ehh..

![]()

Ikona aplikacji tak samo mało świąteczna jak i poprzednia ,,,hehe ,ale pojawiło się kolejne ulepszenie związane z „podwójnym rozszerzeniem .jpg.exe”:P.

Scan z VT:

Antivirus Version Last Update Result

Avast 4.8.1281.0 2008.11.23 VBS:Malware-gen

AVG 8.0.0.199 2008.11.23 Zapchast.L

BitDefender 7.2 2008.11.24 Dropped:Backdoor.Cloner.BI

DrWeb 4.44.0.09170 2008.11.24 Trojan.Runner.15

eSafe 7.0.17.0 2008.11.23 Win32.Stration

F-Secure 8.0.14332.0 2008.11.24 Trojan.BAT.Runner.i

GData 19 2008.11.24 Dropped:Backdoor.Cloner.BI

Ikarus T3.1.1.45.0 2008.11.24 Backdoor.Cloner.BI

K7AntiVirus 7.10.531 2008.11.22 not-a-virus:RiskTool.Win32.HideWindows

Kaspersky 7.0.0.125 2008.11.24 not-a-virus:Client-IRC.Win32.mIRC.601

McAfee+Artemis 5443 2008.11.23 Generic!Artemis

NOD32 3634 2008.11.24 IRC/Cloner.BI

Rising 21.05.00.00 2008.11.24 Backdoor.mIRC-based.bj

Sophos 4.35.0 2008.11.24 Troj/Zapchas-EH

TrendMicro 8.700.0.1004 2008.11.24 BKDR_ZAPCHAST.AX

VBA32 3.12.8.9 2008.11.23 BackDoor.IRC.based

VirusBuster 4.5.11.0 2008.11.23 Backdoor.Zapchast.EI

Additional information

File size: 855790 bytes

MD5...: 3b381c20042c0a2f7cf6d33edccfac6b

Sprawdźmy czy .exe nie jest packowany.

PEiD: Nullsoft PiMP Stub [Nullsoft PiMP SFX] *.

Tego typu plik można wypakować 7ZIP’em:

Paczka przedstawia się podobnie. Jak widać głównym narzędziem zła jest ponownie mIRC.

Nowe pliki jakie się tu pojawiają i są warte uwagi to:

instsrv.exe

sup.exe

svchost.exe

instsrv.exe

To gotowa aplikacja służąca do instalowania/uninstalowania usług:

Installs and removes system services from NT

INSTSRV ( | REMOVE)

[-a ] [-p ]

Install service example:

INSTSRV MyService C:MyDirDiskService.Exe

-OR-

INSTSRV MyService C:mailsrvmailsrv.exe -a MYDOMAINjoebob -p foo

Remove service example:

INSTSRV MyService REMOVE

Weźmy pod lupę kolejny plik:

sup.exe

Po załadowaniu go w Olku naszym oczą od razu ukazuje się string:

00418EEC |. BA EC934100 MOV EDX,sup.004193EC ; ASCII “Quick Batch File Compiler”

Ehhh ,, kolejna niesamowita innowacja :D. Bp na CreateFileA:

0012FEB0 00407832 /CALL to CreateFileA from sup.0040782D

0012FEB4 00870FFC |FileName = "C:DOCUME~1virtualLOCALS~1Tempbt8622.bat"

0012FEB8 C0000000 |Access = GENERIC_READ|GENERIC_WRITE

0012FEBC 00000000 |ShareMode = 0

0012FEC0 00000000 |pSecurity = NULL

0012FEC4 00000002 |Mode = CREATE_ALWAYS

0012FEC8 00000080 |Attributes = NORMAL

0012FECC 00000000 hTemplateFile = NULL

plik jest kasowany po uruchomieniu więc warto jeszcze postawić break’a na CloseHandle i po zamknięciu uchwytu sprawdzić jego zawartość.

Jak widać są pewne nowości ,ale i niedociągnięcia:

2 linijka:

a_friend.exe ??? nie wiem czemu to miało służyć:P rozumiem ,że plik ten pojawi się w nowszej wersji:P, czyli nie ma co się śmiać , a jedynie potraktować tę linijkę jako:

„Reserved for future use” :D.

Tak jak widać w 3 linijce pozbywamy się firewall’a ,

następnie svchost.exe instalowany jest jako serwis ,

wprowadzenie zmian do rejestru,

uruchomienie serwisu svchost.

Rzućmy jeszcze okiem na plik svchost.exe:

Funkcja main prezentuje się następująco:

C745 F0 F8110 MOV [LOCAL.4],svchost.010011F8 ; |ASCII "MyService"

C745 F4 93140 MOV [LOCAL.3],svchost.01001493 ; |

FF15 10100001 CALL DWORD PTR DS:[] ; StartServiceCtrlDispatcherA

85C0 TEST EAX,EAX

75 06 JNZ SHORT svchost.01001D5C

FF15 1C100001 CALL DWORD PTR DS:[] ; [GetLastError

6A 00 PUSH 0 ; /ExitCode = 0

FF15 30100001 CALL DWORD PTR DS:[] ; ExitProcess

Rzućmy okien na informacje o -> StartServiceCtrlDispatcherA:

Ahh czyli tak naprawdę nasz svchost.exe służy jako aplikacja ,która uruchamia usługi.

Jak ,że aplikacja wydawała mi się zbyt schludna to zacząłem googlować: instsrv:

Bodajże drugi rezultat w google:

How To Create a User-Defined Service:

Topic pasuje jak najbardziej do naszej sytuacji: przykład użycia instsrv:

Example:

C:Program FilesResource KitInstsrv.exe Notepad C:Program FilesResource KitSrvany.exe

jeżeli porównamy to z wywołaniem z pliku sub.exe:

instsrv.exe svchost C:RECYCLERS-1-5-21-606747145-1085031214-725345543-500svchost.exe

to widać analogie i najprawdopodobniej svchost.exe == Srvany.exe

sprawdźmy:

C:Documents and SettingsvirtualDesktopcard2>comp svchost.exe srvany.exe

Comparing svchost.exe and srvany.exe…

Files compare OK.

BOTNET

Jak się mają sprawy związane ze stworzonym BotNet’em przez zainfekowane komputery tym malware.

Nie będę zradzać zbyt wiele szczegółów powiem tylko tyle ,że obydwie konfiguracje mIRC’a wymuszały na nim połączenie z tą samą siecią PUBLICZNA irc UnderNet ,ale z róznymi kanałami oraz kto inny był tam bot masterem. Jeżeli chodzi o cyfry to odwiedziłem dwa kanały, na jednym z nich było ponad 100 botów a na drugim ponad 200, także bez rewelacji;).

Specjalnie napisałem „PUBLICZNA” wielkimi literami ,żeby podkreślić fakt ,że kierownie botów na serwer sieci publicznej już dawno przestało być dobrym pomysłem ,widać przy tym , że cała ta akcja nie jest organizowana przez specjalistów w tym fachu 😀 RBN’s guys.heheh…a jedynie przez grupkę osób chcących małym narzutem pracy przejąć kontrolę nad jakąś liczbą komputerów.

Przyjemnie się czyta 😉

Ciekawie sie czytalo, dzieki.